مشاوره رایگان سئو

مشاوره رایگان سئو

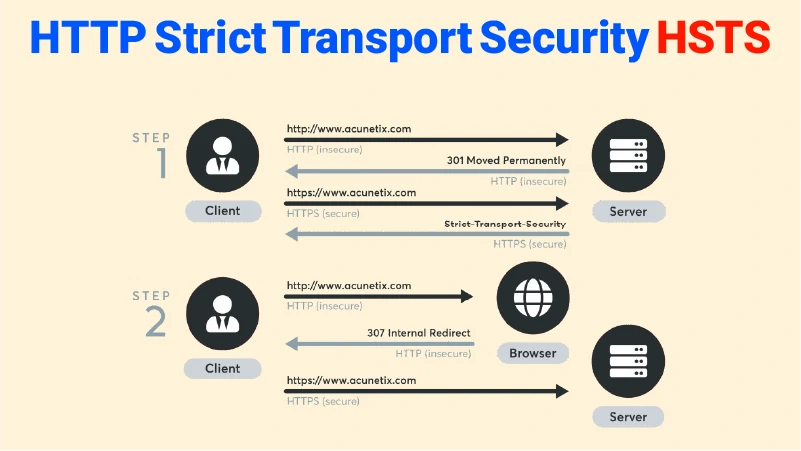

به بیان ساده HSTS مخفف “HTTP Strict Transport Security” است که به وبسایت شما امنیت بیشتری اضافه میکند. با استفاده از HSTS، مرورگرهای کاربران شما مطمئن هستند که ارتباطشان با سایت شما از طریق HTTPS انجام میشود و هیچگونه ارتباطی از طریق HTTP برقرار نمیشود. HTTP Strict Transport Security (HSTS) یک دستورالعمل وب سرور است که به عوامل کاربر و مرورگرهای وب نحوه مدیریت اتصال خود را از طریق هدر پاسخ ارسال شده در همان ابتدا و بازگشت به مرورگر اطلاع می دهد.

راهنمای مطالعه

به طور معمول، وقتی URL را در مرورگر وارد می کنید، از قسمت پروتکل صرف نظر می کنید. مثلاً nivaad.com را تایپ می کنید نه http://nivaad.com. در چنین حالتی، مرورگر فرض میکند که شما میخواهید از پروتکل HTTP استفاده کنید، بنابراین درخواست HTTP را به nivaad.com میدهد.

در این مرحله، وب سرور با یک تغییر مسیر (کد پاسخ 301) که به سایت HTTPS اشاره می کند، پاسخ می دهد. مرورگر یک اتصال HTTPS به nivaad.com برقرار می کند. این زمانی است که حفاظت از خط مشی امنیتی HSTS با استفاده از هدر پاسخ HTTP شروع می شود:

Strict-Transport-Security: max-age=31536000; شامل ساب دامنه ها پیش بارگذاری

هدر Strict-Transport-Security دستورالعمل های خاصی را به مرورگر می دهد. از این پس هر اتصال به سایت و زیر دامنه های آن برای سال آینده (31536000 ثانیه) از لحظه دریافت این هدر باید یک اتصال HTTPS باشد. اتصال HTTP به هیچ وجه مجاز نیست. اگر مرورگر درخواستی برای بارگیری یک منبع با استفاده از HTTP دریافت کرد، در عوض باید درخواست HTTPS را امتحان کند. اگر HTTPS در دسترس نباشد، اتصال باید قطع شود.

علاوه بر این، اگر گواهی معتبر نباشد، از برقراری ارتباط جلوگیری میکنید. معمولاً، اگر گواهی معتبر نباشد (منقضی شده، امضا شده توسط یک CA ناشناخته، و غیره) مرورگر هشداری را نشان می دهد که می توانید آن را دور بزنید. با این حال، اگر سایت HSTS داشته باشد، مرورگر به هیچ وجه به شما اجازه نمی دهد که هشدار را دور بزنید. برای دسترسی به سایت، باید سایت را از لیست HSTS در مرورگر حذف کنید.

هدر Strict-Transport-Security برای یک وب سایت خاص ارسال می شود و یک نام دامنه خاص را پوشش می دهد. بنابراین، اگر هدر HSTS برای www.nivaad.com داشته باشید، nivaad.com را پوشش نمی دهد، بلکه فقط زیر دامنه www. به همین دلیل است که برای محافظت کامل، وب سایت شما باید یک تماس با دامنه پایه (در این مورد، nivaad.com) داشته باشد و یک هدر Strict-Transport-Security برای آن دامنه با دستورالعمل includeSubDomains دریافت کند.

با فعالسازی HSTS در وردپرس:

توصیه میکنیم قبل از اعمال هرگونه تغییری در فایلهای سیستم وبسایتتان، یک پشتیبان کامل از آنها تهیه کنید.

برای فعالسازی HSTS کافیست به root سایت خود رفته و تغییراتی را روی فایل Htaccess اعمال کنید. قبل از #BEGIN wordpress باید دستور زیر را وارد کنید.

# Enable HSTS (Https Browser) <IfModule mod_headers.c> Header set Strict-Transport-Security "max-age=31536000;preload" env=HTTPS </IfModule>

همچنین اگر میخواهید برای تمامی ساب دامین ها فعال شود از قطعه کد زیر استفاده کنید:

# Enable HSTS (Https Browser) <IfModule mod_headers.c> Header set Strict-Transport-Security "max-age=31536000;includeSubDomains;preload" env=HTTPS </IfModule>

تا به اینجا آموختم چطور HSTS را در وب سرور آپاچی فعالسازی کنیم حال بهتر است برای NGINX این موضوع را بررسی کنیم. اگر سرور اختصاصی یا مجازی دارید و وب سرور آن NGINX میباشد، فایل nginx.conf را در سرور خود پیدا کرده و کد زیر را در بخش Virtual Server سایت خود اضافه کنید:

add_header Strict-Transport-Security "max-age=63072000;";

برای دریافت اطلاعات بیشتر از کدهای موجود و تنظیمات بیشتر HSTS به سایت www.nginx.com/blog/http-strict-transport-security-hsts-and-nginx مراجعه فرمایید و دایکومنت را به صورت کامل مطالعه نمایید.

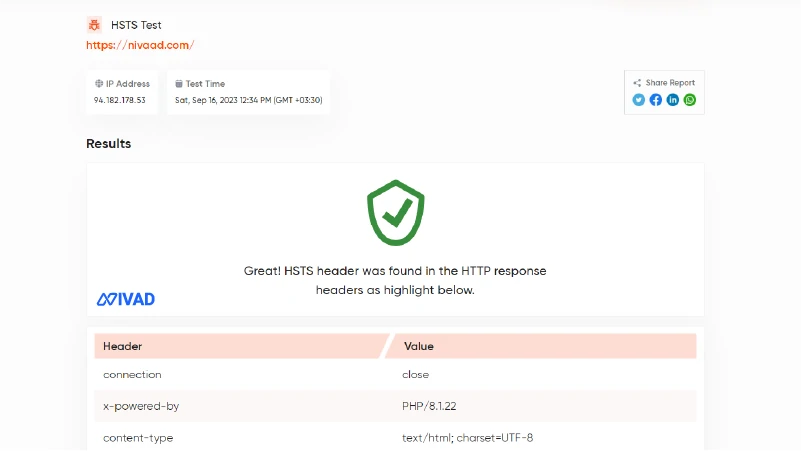

برای اینکه بررسی کنید که به درستی این کار را انجام داده اید یا خیر از domsignal.com استفاده کنید. ادرس سایت خود را در این سایت وارد کنید. پس از بررسی به شما اعلام خواهد کرد که HSTS فعال است یا خیر. اگر علاقه مند به یادگیری نکات کوتاه، سریع و بسیار کاربردی هستید به دوره رایگان افزایش سرعت سایت وردپرس یا خدمات افزایش سرعت سایت تخصصی نیواد رجوع کنید.

Comments

Dear user What do you think about this article?